WordPressがHackerOneにプロジェクトを掲載しました。HackerOneとは、セキュリティーを研究する人々と、企業やオープンソースソフトウェアとを結びつけるプラットフォームで、効率的に秘匿性の高い形で報告者とプロジェクトオーナーとのコミュニケーションのツールが利用できることや、未知のバグや脆弱性の発見につながる報告には報奨金を渡すことができるという点が特徴です。

これまでに、Adobe、Dropbox、Twitterなどが利用しているもので、そこにWordPressが参加したことになります。

対象となるのは、ソフトウェアは以下のもので、

- WordPress

- BuddyPress

- bbPress

- GlotPress

- WP-CLI

ツールの他に以下のウェブサイトも対象となります。

- WordPress.org

- bbPress.org

- WordCamp.org

- BuddyPress.org

- GlotPress.org

上記は、Make.WordPress.orgにWordPressのセキュリティーチームリードのAaron D. Campbellが投稿した記事で、そこでは以下のように書かれています。

- 報告者と一貫性と高品質なコミュニケーションができる

- よく報告されるissueに浪費してきた時間が軽減できる

- そのためより集中してセキュリティーの向上に時間を使うことができる

HackerOneへの移行は1年以上の時間をかけて行われてきたそうで、これまでにすでに$3,700の報奨金が支払われたそうです(ここまでの支払いはAutomattic社が実施)。

HackerOneのページを見てみると、、、

HackerOneのWordPressページにはセキュリティーチームが興味を持っている内容と、興味をもっていない内容が明記されていて面白いです。

WordPressが求めている報告

- Cross Site Scripting (XSS)

- Cross Site Request Forgery (CSRF)

- Server Side Request Forgery (SSRF)

- Remote Code Execution (RCE)

- SQL Injection (SQLi)

WordPressが求めていない報告

- プラグインの脆弱性報告 how to report them

- すでにクラッキングされたウェブサイトの報告

- 管理者・編集者権限のユーザーが任意のJavascriptを投稿できる件

- ユーザーIDが見える件

- APIの公開エンドポイントが公開情報を返すこと(ユーザー名やユーザーIDを含んでいたとしても)

- エラーメッセージにパスが表示されること

- WordPressのバージョン番号が表示されること

- 画像や動画などのアセットにHTTPS/HTTPが混在していることの警告

- HTTPセキュリティヘッダー(CSP, X-XSSなど)が未実装であること

- ブルートフォースアタック、DDoS攻撃、フィッシング、テキストインジェクション、ソーシャルエンジニアリング攻撃の情報

- CVSS3の4.0よりも低いスコアの脆弱性(ただし、他の脆弱性と組み合わさってより高いスコアを得るときは除く)

- 自動スキャンニングによるアウトプットは、人の手で確認をしてproof of conceptを含む形に加工してから報告をお願いします。

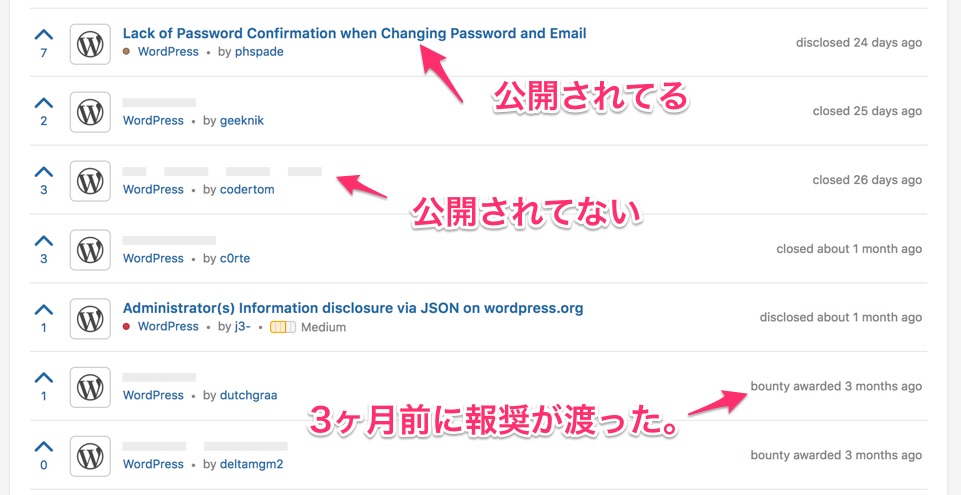

実際のページは以下のような見た目で、すべての報告が見えるわけではなく、また、報奨が支払われたどうかなども見ることができます。

これまでの「メールによる報告」は廃止に

これまでは、security@wordpress.orgというメールアドレスに対して報告を送るようになっていましたが、このメールアドレスはすでにウェブサイトから削除されています。

以下は公式サイトによる情報です。

コメントを残す